Die Anzahl der integrierten OT- und IT-Systeme wächst weltweit, was meist durch die Notwendigkeit erklärt wird, die betriebliche Effizienz zu verbessern. Ein SCADA-System steuert heutzutage nicht nur die Ölproduktion und den Transport, sondern liefert auch die notwendigen Daten für Systeme, die die Preisgestaltung von Waren berechnen und Rechnungen erstellen. Das Sammeln und Verarbeiten großer Datenmengen ermöglicht es Unternehmen, nicht nur die Produktionsvolumina genauer vorherzusagen, sondern auch die erwarteten Einnahmen in der Zukunft. Allerdings bringt die Integration von OT- und IT-Systemen mehr als nur Vorteile mit sich. Die Nachteile solcher Systeme umfassen eine erhöhte Wahrscheinlichkeit von Cyberangriffen auf OT-Sicherheitssysteme.

Der Einsatz veralteter Software verschärft dieses komplexe Problem weiter. Sie können mehr darüber im Interview mit dem CEO von IDC Taiwan in der Video erfahren. Hacker können Windows-Schwachstellen ausnutzen und unzureichend geschützte Systeme angreifen.

Da immer mehr Cybersecurity-Vorfälle in OT-Systemen auftreten, suchen Geschäftsinhaber und Regulierungsbehörden nach Lösungen, die die industrielle Cybersicherheit verbessern und es Unternehmen ermöglichen, ordnungsgemäß zu funktionieren.

In diesem Artikel stellen wir das Konzept der Defense-in-depth, eines tiefen mehrschichtigen Schutzes, vor, das es Unternehmen ermöglicht, die bestehende Netzwerkinfrastruktur zur Netzwerkschutzbildung zu nutzen, sowie die Funktionen von industriellen Intrusion Prevention Systems zu diskutieren.

Mehrschichtiges Sicherheitskonzept

Um die Cybersicherheit zu verbessern, ist es wichtig zu verstehen, wie verschiedene industrielle Systeme innerhalb der Infrastruktur kommunizieren und wie sie sich auf IT-Systeme beziehen. Im idealen Szenario sollte jedes System, bis hin zu jedem einzelnen Modul, voneinander getrennt sein und über eine eigene Sicherheitsrichtlinie verfügen, die den Datenverkehr filtert, Benutzer authentifiziert und autorisiert. Allerdings wird die Erstellung solcher Sicherheitsrichtlinien zwischen jedem Gerät zu einer unrealistischen Aufgabe, da sie teuer ist und oft die Effizienz der Netzkommunikation negativ beeinflusst. Deshalb empfehlen Cybersicherheitsingenieure, das OT-System in mehrere Hauptzonen mit unterschiedlichen Sicherheitsrichtlinien zu unterteilen, was es dem Kunden ermöglicht, ein optimales Gleichgewicht zwischen Kosten und einem akzeptablen Risikoniveau zu finden.

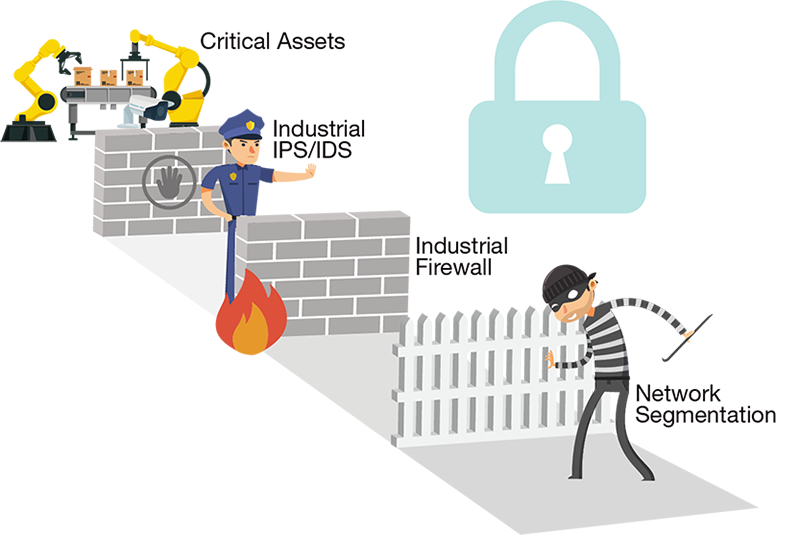

Ein Beispiel für den Aufbau einer mehrschichtigen Sicherheitsgrenze zum Schutz von Produktionslinien vor verschiedenen Cybervorfällen.

Der Ansatz Defense-in-depth wird vom Cybersicherheitsstandard IEC 62443 empfohlen, der in verschiedenen Branchen weit verbreitet ist und die Kontinuität technologischer Prozesse gewährleistet.

Die Sicherung kritischer Assets ist eine der wichtigsten Aufgaben in einem Unternehmen, da sie eine zentrale Rolle im Geschäft spielen. Daher ist es ratsam, zusätzliche Sicherheitsmaßnahmen zu ergreifen, zum Beispiel mehrere Schutzschichten zu etablieren, um kritische Assets besser zu schützen.

Das Sicherheitskonzept Defense-in-depth basiert auf der Schaffung mehrerer Schutzschichten, um die Sicherheit des gesamten Systems zu erhöhen.

Wie man ein mehrschichtiges Sicherheitssystem aufbaut

Es gibt mehrere Ansätze zum Aufbau eines mehrschichtigen Sicherheitssystems, lassen Sie uns die beliebtesten betrachten.

Physische Netzwerktrennung

Bei der physischen Trennung eines Netzwerks haben wir 2 physisch isolierte Netzwerke voneinander. Dies bietet ein gutes Sicherheitsniveau, ist jedoch in modernen Unternehmen aufgrund der steigenden Geschäftsanforderungen und der Komplexität des Betriebs eher schwer zu organisieren.

Datenlink-Trennung (OSI-Schicht 2/3)

Da industrielle Steuerungssysteme möglicherweise vor mehreren Jahrzehnten aufgebaut wurden, ist eine der Hauptanforderungen beim Aufbau eines Sicherheitssystems die Fähigkeit, die bestehende Infrastruktur zu nutzen. Ein häufig verwendeter Ansatz zur Trennung von Datenübertragungskanälen ist die Konfiguration eines virtuellen lokalen Netzwerks (VLAN), das eine der integrierten Funktionen von verwalteten Ethernet-Switches ist.

Einige Ethernet-Switches verfügen über eine integrierte Funktion zur Erstellung von Zugriffskontrolllisten (ACLs) auf Port-Ebene, was die VLAN-Sicherheit erhöht, sobald die Daten am Switch ankommen. Eine alternative Lösung besteht darin, mehrere Firewalls einzusetzen, insbesondere wenn der Datenverkehr in Layer-3-Netzwerken verarbeitet werden muss.

Netzwerksegmentierung auf der Paketinspektionsschicht (OSI-Schicht 4-7)

Eine weitere Netzwerktrennung kann auf der Grundlage der tiefen Paketinspektion (DPI) erfolgen. DPI bietet eine granulare Kontrolle über den Netzwerkverkehr und hilft dabei, industrielle Protokolle gemäß den festgelegten Anforderungen zu filtern. Zum Beispiel arbeiten mehrere Geräte im selben Netzwerk, die miteinander kommunizieren können. Es kann jedoch ein Szenario auftreten, in dem der Controller nur zu bestimmten Zeiten mit dem Roboterarm kommunizieren muss. Hier hilft die DPI-Technologie den Ingenieuren, tiefgehende Sicherheitsrichtlinien einzurichten, das Ausführen von Lese-/Schreibbefehlen zu bestimmten Zeiten zu erlauben oder den Datenverkehr aus anderen Richtungen zu verweigern.

Netzwerk-Mikrosegmentierung

In einigen Situationen ist ein zusätzlicher Schutz kritischer Assets erforderlich, und eine Möglichkeit, dieses Ziel zu erreichen, besteht darin, die Netzwerk-Mikrosegmentierung anzuwenden und ein IPS (Intrusion Prevention System) zu installieren. Die Netzwerk-Mikrosegmentierung ist besonders nützlich für industrielle Netzwerke, wenn ein zusätzlicher Schutz eines kleinen Abschnitts des Subnetzes erforderlich ist.

Ein weiterer Vorteil dieses Ansatzes besteht darin, dass das IPS eine Funktion zur virtuellen Patching bietet, die das Risiko der Ausnutzung bereits bekannter Schwachstellen eliminiert. Zum Beispiel könnten einige Objekte mit Windows XP laufen, für das Microsoft keine Sicherheitsupdates mehr bereitstellt. An einem solchen Standort ist es möglicherweise nicht angebracht, das Sicherheitssystem zu aktualisieren, obwohl bekannte Schwachstellen bestehen. In diesem können Sie erfahren, wie das virtuelle IPS-Sicherheitspatch funktioniert.

Sichere Fernzugriffe

Laut Cybersicherheits-Experten werden schlecht konfigurierte Fernzugriffsprotokolle verwendet, um Malware zu verbreiten oder unbefugte Aktivitäten durchzuführen. Da Fernverbindungen aufgrund der Notwendigkeit, die Effizienz zu verbessern und schnelle Fehlerbehebungen durchzuführen, immer häufiger werden, ist es nicht verwunderlich, dass das Erstellen von Sicherheitsgrenzen zwischen Objekten immer mehr diskutiert wird. Anstatt Software zur Erstellung des Fernzugriffs zu verwenden, empfehlen Experten dringend die Einrichtung von VPN-Tunneln, um einen zuverlässigen Betrieb der Zugriffskontrollmechanismen zu gewährleisten.

Typische Szenarien

Industrielle Produktion

Unterschiedliche Produktionsnetzwerke müssen ordnungsgemäß segmentiert werden, um die Sicherheit des gesamten Systems zu gewährleisten. Zusätzlich ist es notwendig, zur Sicherstellung der Verfügbarkeit und Kontinuität eines Steuerungssystems eine Netzwerkwiederholung bereitzustellen. Ein Beispiel für ein solches Schema ist unten dargestellt.

Sicheres Unterstationsmonitoring

Ein Stromsystem, das ein weites Gebiet abdeckt, erfordert IEC 61850-zertifizierte VPN-Lösungen, um entfernte intelligente elektronische Geräte (IEDs) zu überwachen. Darüber hinaus sollten mehrere Schutzschichten an der Unterstation eingesetzt werden, um die Cybersicherheit zu gewährleisten und den Zugang zur Einrichtung zu verhindern.

Können all diese Anforderungen in einem Gerät kombiniert werden?

Eine der Optionen für ein solches Gerät könnte der EDR-G9010 sein. Es ist eine universelle Firewall mit NAT-, VPN-, Switch- und Routerfunktionen. Der EDR-G9010 hilft nicht nur, die Cybersicherheit zu verbessern, sondern nutzt auch die bestehende Netzwerkinfrastruktur.

Für weitere technische Informationen, Anfragen zu Angeboten oder Bestellungen kontaktieren Sie bitte unser Verkaufsteam unter sales@ipc2u.com